KNX-Sicherheit: Steht auch Ihr Gebäude ungeschützt im Internet?

KNX kann IP

“KNX bietet als weltweit einziges Bussystem den kompletten Satz an Übertragungsmedien für die Gebäudessteuerung: Leitungsgebunden (Twisted Pair), Stromleitung (Powerline), Funk (Radio Frequency) und Ethernet/IP. Über KNX Medienkoppler können die Übertragungsmedien miteinander problemlos gekoppelt werden.(…)

Die Übertragung von KNX Telegrammen über das Ethernet ist als KNXnet/IP Protokollreihe definiert und Teil des KNX Standards. (…) Damit wird Ethernet bzw. IP (Internet Protokoll) ein vollwertiges KNX Medium.”

Zitiert von der Webseite http://www.knx.org/de/knx-standard/ersten-schritte/

Die Praxis: Sicherheit? Fehlanzeige …

In der Praxis sind IP-Schnittstellen weit verbreitet. In der Vergangenheit wurden sie vor allem in großen Installationen eingesetzt, um einzelne KNX-Linien über das LAN zu koppeln oder um Fernwartung (!) zu ermöglichen. Mittlerweile sind sie aber in so gut wie jeder Installation zu finden, weil PCs, Tabletts und Smartphones als Steuergeräte verwendet werden. Auf Protokollebene ist für die Anbindung an die IP-Welt ein Serverdienst spezifiziert (UDP- und/oder TCP-Port 3671), der – wie könnte es bei KNX anders sein?! – über keinerlei Sicherheitsfunktionen verfügt.

… und ich werde es Dir nicht erzählen!

Die meisten Hersteller von KNX-Komponenten haben die benötigten IP-Schnittstellen bzw. IP-Router im Angebot (hier ein Blick in einen Online-Shop). Die Preise reichen von “überteuert” bis “unverschämt”, aber das scheint in der KNX-Welt nichts wirklich Neues zu sein.

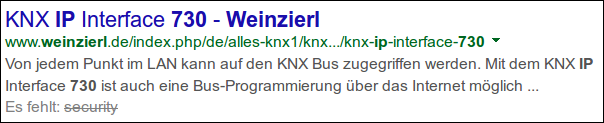

Schaut man sich die Produktunterlagen der Hersteller genauer an, so findet man nur sehr selten explizite, klare Sicherheitshinweise. In aller Regel fehlen sie komplett oder gehen irgendwo im Gemurmel des Blätterwaldes unter (ein gutes Beispiel ist diese Anleitung der Firma Weinzierl).

Das zufällige Ergebnis einer Google-Suche erhält vor diesem Hintergrund eine tiefere Bedeutung (Sorry, Weinzierl…):

Ein Blick ins Netz

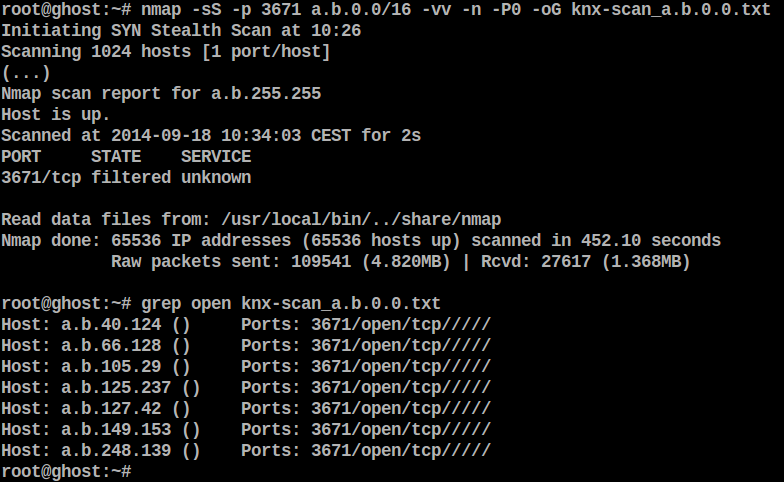

Mit Hilfe von nmap habe ich in ausgewählten IP-Adressbereichen innerhalb Deutschlands nach offenen TCP-Ports 3671 gesucht und wurde innerhalb weniger Minuten fündig. Im Schnitt konnte ich acht offene Ports pro untersuchtem Class-B-Netz finden, es wurden zwanzig Class-B-Netze untersucht. Hier der bearbeitete (anonymisierte) Screenshot eines Suchlaufs:

Die jeweiligen Ports wurden nicht näher untersucht, um Störungen in den KNX-Installationen zu vermeiden.

Ein Blick ins Internet Storm Center

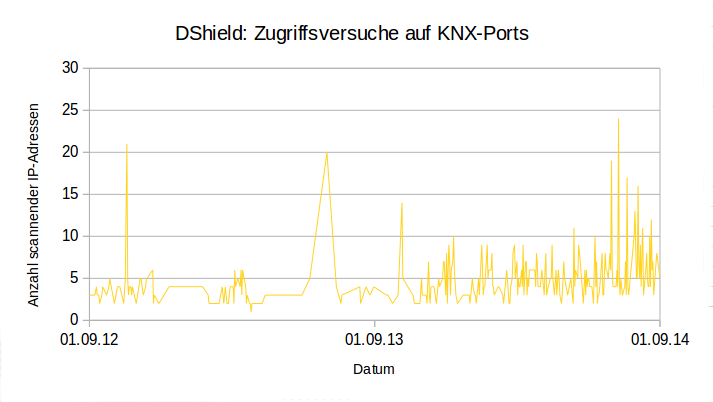

Das Internet Storm Center (ISC) erfasst über das Projekt DShield, welche Ports im Internet (von welchen Absendeadressen) gescannt werden. Ein Blick auf die Auswertungen für Port 3671 vom 01.09.2012 bis zum 01.09.2014 (Rohdaten können hier abgerufen werden) zeigt, dass nur sehr wenige Scanner (man könnte sie auch “Angreifer” nennen) diesen Port attackieren:

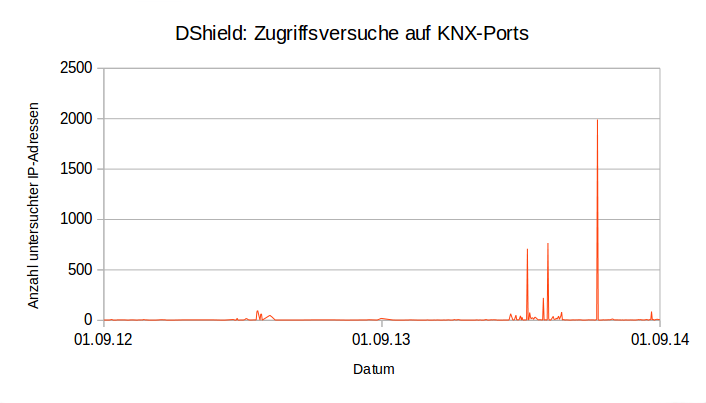

Auch die Anzahl der untersuchten (“attackierten”) Ports ist sehr gering mit einigen wenig ausgeprägten Peaks:

Wie kann man sich schützen?

@Eigentümer/Betreiber:

KNX-Installationen sollten niemals ungeschützt im Internet exponiert werden, da damit Manipulationen Tür und Tor geöffnet werden. Der Zugriff über nicht vertrauenswürdige Netze muss unbedingt via VPN erfolgen. Auch im internen Netz darf die IP-Schnittstelle nicht ungeschützt sein. Sie sollte sich in einem speziell gesicherten Bereich befinden (DMZ oder VLAN), zu dem nur ausgesuchte Systeme Zugriff besitzen.

@Privatanwender:

Im privaten Umfeld sollte man noch einmal überprüfen, ob das häusliche WLAN auch wirklich abgesichert ist.

@Hersteller:

Bringen Sie Warnhinweise an Ihre Geräte an. Am besten ein rotes Siegel. Quer über die Ethernet-Schnittstelle. Erklären Sie Ihren Kunden, warum und wie die Zugänge abgesichert werden müssen.

@KNX:

Überarbeiten Sie ihren Standard. Dringend.